|

春节假期临近,不法黑客却没打算“歇着”。近日,腾讯安全御见威胁情报中心监测到挖矿木马团伙IndoneMiner明显活跃,通过多个C2地址的9998端口分发挖矿木马,占用中毒电脑资源挖矿,已影响超2万台机器。腾讯安全提醒广大企业用户,春节期间也要加强安全防御部署,推荐使用腾讯御点终端安全管理系统修复漏洞,避免被木马病毒“乘虚而入”。

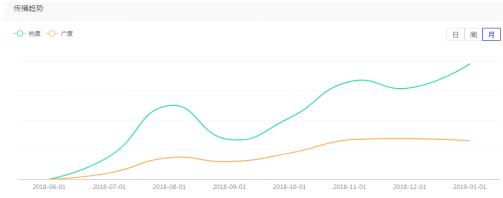

(图:IndoneMiner传播趋势)

数据显示,进入2019年以来,IndoneMiner挖矿木马热度明显提升,或将在春节假期期间形成传播小高峰。中毒机器主要会被用于挖矿,表现”症状”为异常卡顿,严重影响主机性能和业务的正常运行等。

IndoneMiner挖矿木马极为“霸道”,

甚至出现了“黑吃黑”的情况。在开始挖矿前,该木马会将多个挖矿团伙传播的挖矿组件清理删除,以独占中毒电脑的计算资源,专注于“吃独食”。被攻击的其他挖矿木马家族包括WannaMiner、Mykings、ZombieboyMiner等等。

在获取中招机器的内网及外网IP后,IndoneMiner挖矿木马会针对本地同网段的内网、外网机器进行445/139端口扫描,再使用多个NSA武器库工具对扫描到开放端口的IP进行攻击。攻击成功后植入门罗币挖矿木马装载器SuperMiner,然后下发新的攻击模块继续扩散传播。

值得注意的是,该木马在中招机器中植入攻击模块,运行后会释放永恒之蓝系列漏洞攻击武器,涉及的武器包括“永恒之蓝”、“永恒浪漫”、“双脉冲星”等,影响范围广泛,传播速度极快,很可能在短时间内引发大规模的传播。

为了避免遭遇IndoneMiner挖矿木马的攻击,腾讯企业安全专家建议企业网管在春节之前做好病毒木马入侵防御部署:采用高强度的密码,避免使用弱口令密码,并定期更换密码;服务器暂时关闭不必要的端口,如135、139、445等,尽量减少病毒在局域网内扩散的通道;内网终端电脑可使用腾讯御点终端威胁管理系统拦截该病毒的攻击。

(图:腾讯御点终端安全管理体系)

依托腾讯20年的安全经验积累,御点将百亿量级云查杀病毒库、引擎库以及腾讯TAV杀毒引擎、系统修复引擎应用到企业内部,可有效防御企业内网终端的病毒木马攻击。在提升安全管理效率方面,御点具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

最好的安全措施永远是“防患于未然”,腾讯安全专家还推荐企业用户部署腾讯御界高级威胁检测系统,凭借基于行为的防护和智能模型两大核心能力,御界高级威胁检测系统可高效检测未知威胁,并通过对企业内外网边界处网络流量的分析,及时感知漏洞的利用和攻击,化被动为主动,促进企业安全防护的智能化升级。

2019年02月01日 于上海

版权作品 未经许可 请勿转载

|